【導讀】在終端產(chǎn)品的安全方面,OEM面臨著與芯片供應商相同的許多挑戰(zhàn)。雖然產(chǎn)品設計完善、物理環(huán)境和網(wǎng)絡環(huán)境安全可靠構(gòu)成了產(chǎn)品的第一道防線,但OEM可以按照其芯片供應商采取的許多相同步驟和程序進行操作,以防止針對其最終產(chǎn)品的大多數(shù)安全攻擊。

雖然產(chǎn)品生命周期中的OEM階段比IC生產(chǎn)的OEM階段要短一些,但每個階段的安全風險與芯片供應商面臨的風險卻很相似,且同樣影響深遠。幸運的是,OEM可以在其芯片供應商建立的安全基礎上進行構(gòu)建,并重復使用多種相同的技術(shù)。

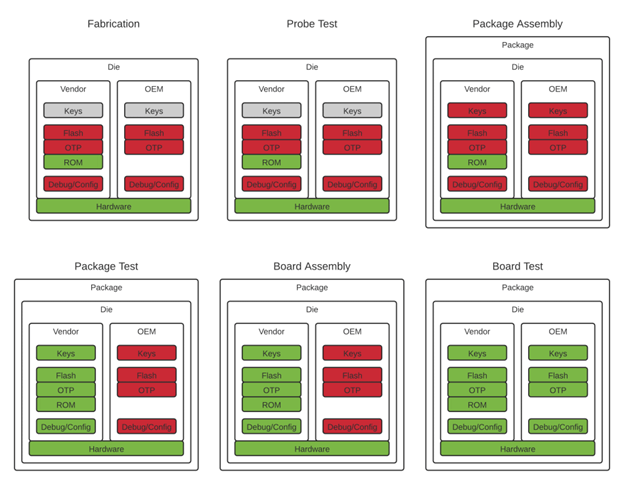

正如本系列文章“ 第一部分——IC制造生命周期關鍵階段之安全性入門”所述,IC生命周期的最后兩個階段是電路板組裝和電路板測試,而這兩個階段是由OEM來掌控的。

圖1:OEM負責確保IC生命周期最后兩個階段的安全。

電路板組裝

電路板組裝與IC生產(chǎn)中的封裝步驟非常相似。但是,電路板組裝不是將晶粒放入封裝內(nèi),而是將芯片安裝到印制電路板(PCB)上,然后通常再將PCB安裝在某種外殼中。電路板組裝現(xiàn)場的物理安全和網(wǎng)絡安全是抵御攻擊的第一道防線。但是,不同承包商所提供的物理安全和網(wǎng)絡安全可能會有天壤之別。

而且,受限于成本考慮和電路板測試性質(zhì),所提供的物理安全環(huán)境和網(wǎng)絡安全環(huán)境往往很糟糕。此階段最嚴重的風險包括設備竊取、設備分析和硬件修改。下文將對如何降低這些風險進行闡述。

圖2:電路板組裝與IC生產(chǎn)階段的封裝非常相似。

設備竊取

竊取設備并試圖以合法手段轉(zhuǎn)售是該步驟首要關注的問題。與IC生產(chǎn)中的封裝測試階段一樣,通過對比電路板組裝現(xiàn)場的入庫和出庫庫存,很容易檢測到數(shù)量較大的設備竊取行為。

此階段OEM面臨的最大風險是攻擊者竊取大量設備、對設備進行修改,并將修改后的產(chǎn)品出售給最終用戶。如果芯片供應商提供定制編程,OEM可以通過訂購配置安全啟動的部件來大大降低這種風險。安全啟動能夠讓IC阻絕攻擊者試圖通過編程修改的所有軟件。

設備分析

與IC生產(chǎn)期間的封裝組裝階段相比,在此步驟中,攻擊者竊取系統(tǒng)進行分析的可能性大大降低。因為在此步驟中,電路板通常并不包含可進行分析的有用信息。這是因為如果攻擊者試圖分析硬件結(jié)構(gòu),他們可以通過購買設備輕松獲取樣本。此外,由于尚未對設備進行編程,即使攻擊者以這種方式竊取設備也并不能訪問和分析任何具體的設備軟件。

硬件修改

由于隱蔽修改很容易被檢測到,所以很難對PCB進行大規(guī)模隱蔽修改。OEM可以在可信的環(huán)境中進行簡單的抽樣測試,以便直觀地檢查電路板,并將其與已知的良好樣品進行比較以檢測是否進行了修改。如果攻擊僅試圖修改一套特定的電路板,此類測試可能會檢測不到,但測試會讓此類攻擊難以開展和實施。

電路板測試

電路板測試階段的風險與IC生產(chǎn)期間的封裝測試風險類似。例如,多個供應商共享測試系統(tǒng)是很常見的,這增加了安全漏洞或惡意軟件入侵的風險。然而,OEM在此階段的供應商往往比IC制造的供應商更加多元化,因此,電路板測試比芯片封裝測試更難以確保安全。

圖3:同樣,電路板測試與IC生產(chǎn)期間的封裝測試非常相似。

通常電路板測試的物理安全和網(wǎng)絡安全較差。不同產(chǎn)品之間共享空間和測試主機是極其常見的,而且可能不會一直對測試系統(tǒng)打補丁。在最后測試中泄露機密數(shù)據(jù)的風險最終取決于產(chǎn)品的實施及其最終測試過程。如果IC足夠安全,那么最后的測試架構(gòu)就可以完全保護數(shù)據(jù)免受測試環(huán)境中惡意軟件的危害。遺憾的是,該主題過于復雜,無法在本文中深入探討。

惡意代碼注入

在電路板測試中最簡單的攻擊方法就是修改設備軟件。由于啟用安全啟動和應用程序編程都在電路板測試的同一步驟中完成,因此人們擔心攻擊者完全控制測試、注入惡意代碼并禁用安全啟動。可以通過樣本測試或雙插入測試流程來降低這種風險。

此外,如果定制編程可用,那么要求芯片供應商配置并啟用安全啟動將能有效防御惡意代碼注入。以此方式使用編程服務時,電路板測試應能驗證安全啟動得以正確配置和啟用,這一點仍尤為重要。封裝步驟和最后測試步驟可以協(xié)同工作、相互驗證,因此,攻擊者要想更改芯片供應商或OEM的代碼,就要破壞這兩個步驟才可能得逞。

值得注意的是,安全啟動是否強力有效取決于是否對私鑰保密。強烈建議在硬件安全模塊(HSM)等安全密鑰庫中生成簽名密鑰,并且永遠不要導出該密鑰。此外,應嚴格限制密鑰簽名,最好是至少有兩個人的身份驗證,以確保單個參與者不能對惡意映像文件進行簽名。

身份提取

由于OEM通常會在電路板測試中加入憑證(加密密鑰和證書),因此攻擊者會試圖竊取訪問憑證或相關的密鑰材料。

事實證明,身份憑證的安全配置是一個十分復雜且極為微妙的問題。這不僅涉及到設備的功能、承包商的物理安全和網(wǎng)絡安全,還涉及到配置方法的設計。而且,還要考慮到制造規(guī)模和成本所產(chǎn)生的特有問題。此外,與所有安全性能一樣,無法確保所有的系統(tǒng)漏洞都得以解決。為設備提供身份認證很容易,但以可接受的成本和較大的規(guī)模為設備提供強大的身份安全認證卻絕非易事。

如果系統(tǒng)設計完善,私鑰將始終綁定安全密鑰庫,因此他人不可能訪問密鑰材料并偽造憑證。例如,Silicon Labs采取的措施是將生成設備證書的私鑰存儲在PC上的可信平臺模塊(TPM)中,該模塊可抵御物理入侵和邏輯入侵,它位于站點數(shù)據(jù)中心的訪問受限裝置之中。

此外,使用這些密鑰還會受到限制,密鑰僅適用于某一批次的產(chǎn)品,且僅在該批次產(chǎn)品完成測試的前幾天可用,一旦該批次產(chǎn)品測試完成就會刪除這些密鑰。最后,如果此種密鑰被泄露,那么使用該密鑰制造的設備其憑證可被撤銷,以說明這些不再是可信設備。

同樣地,所有支持安全密鑰存儲的設備都在電路板上生成私鑰,而且這些密鑰將始終綁定安全密鑰庫。必須對不支持安全密鑰存儲的設備加入密鑰。而實際上,這些設備更容易受到攻擊者的入侵,因為攻擊者會隱藏在測試基礎設施中以竊取私鑰。

為了防止低安全性設備的證書冒充高安全性設備的證書,制造過程中生成的所有證書都包含有說明其私鑰存儲能力的數(shù)據(jù)。

OEM所采用的測試系統(tǒng)應能抵御對物理訪問的修改及限制,應檢查物理安全性、進行標準訪問控制并及時記錄日志。最后,應保證網(wǎng)絡和PC操作標準安全。例如,測試系統(tǒng)不應直接與互聯(lián)網(wǎng)連接,也不應使用公共登錄憑證。

應開展定期檢查,以確保在這些過程中發(fā)現(xiàn)并檢查到所有的修改。這些標準操作可以防止攻擊者一開始就獲取對測試系統(tǒng)的訪問權(quán)。除以上操作外,OEM還可以將測試設備委托給不與其他供應商共享的合同制造商(CM),從而進一步提高物理安全和網(wǎng)絡安全。這些系統(tǒng)也可以通過滲透測試來識別和修復漏洞,之后這些系統(tǒng)才可以使用。

最后,要妥善處理存儲在OEM的IT基礎設施中的更高級別的密鑰。這些更高級的密鑰應存儲在密鑰庫中,且應制定合理的訪問限制。這些密鑰的使用應得到監(jiān)管,以便識別到意外操作,并可及時提醒相關工作人員。

對于那些不想自行建立憑證配置基礎設施的OEM,可選擇提供安全編程服務的芯片供應商。例如,Silicon Labs在其Vault-High產(chǎn)品目錄中提供憑證,并且可以將憑證編程到定制化元件上,而這些定制化元件是通過定制化元件制造服務(CPMS)訂購的。這些服務使建立憑證配置基礎設施的負擔從電路板測試階段轉(zhuǎn)移到了芯片供應商的編程階段。

機密信息提取

當密鑰或?qū)S兴惴ǖ葯C密信息被編程為電路板測試的一部分時,攻擊者可能會通過破壞測試設備來獲取此信息。電路板測試階段用以抵御身份提取的所有建議措施均適用于此。同樣地,使用編程服務可以將這種風險從電路板測試階段轉(zhuǎn)移到芯片封裝測試階段。

使用一系列恰當?shù)陌踩δ埽词箿y試系統(tǒng)受到威脅,也可以配置機密信息并加以保護。如上所述,此配置要有安全的中央主機以及具有安全引擎的設備,這種引擎可以不受測試系統(tǒng)影響且可以通過中央主機進行檢驗以驗證設備的狀態(tài)。

電路板測試將對IC進行編程、啟用安全啟動并鎖定設備,然后設備將證明其狀態(tài)。如果測試設備被入侵且不再正常發(fā)揮作用,中央主機將在已經(jīng)得以證實的信息中檢測到它。如果中央主機認為設備配置正確,便可以與已知的可靠應用程序交換密鑰,然后通過該安全鏈路發(fā)送機密信息。此過程可防止測試系統(tǒng)查看或更改機密信息。

終端產(chǎn)品的安全需要OEM的不懈努力

在終端產(chǎn)品的安全方面,OEM面臨著與芯片供應商相同的許多挑戰(zhàn)。雖然產(chǎn)品設計完善、物理環(huán)境和網(wǎng)絡環(huán)境安全可靠構(gòu)成了產(chǎn)品的第一道防線,但OEM可以按照其芯片供應商采取的許多相同步驟和程序進行操作,以防止針對其最終產(chǎn)品的大多數(shù)安全攻擊。

此外,許多芯片供應商提供的服務和功能,能夠讓OEM降低確保其制造環(huán)境安全的工作量和復雜性。如今,有效實施這些技術(shù)將有助于確保OEM所有互聯(lián)設備的安全,以及確保其所在的生態(tài)系統(tǒng)的安全。芯片供應商和OEM應攜手合作,為打造安全可靠的物聯(lián)網(wǎng)保駕護航。

(來源:Silicon Labs (亦稱“芯科科技”)作者:高級系統(tǒng)工程師Joshua Norem )

免責聲明:本文為轉(zhuǎn)載文章,轉(zhuǎn)載此文目的在于傳遞更多信息,版權(quán)歸原作者所有。本文所用視頻、圖片、文字如涉及作品版權(quán)問題,請聯(lián)系小編進行處理。

推薦閱讀:

英飛凌中小功率AC/DC數(shù)字電源控制器IDP230X介紹